안녕하세요, 글로벌 표준을 지향하는 보안 분석가 여러분! 🌏

지난 시간 동안 우리는 악성코드를 해부하고, 실행하고, 타임라인까지 그려가며 '범죄 사실(Behavior)'을 낱낱이 밝혀냈습니다.

여러분의 분석 노트에는 지금 이런 내용들이 적혀 있을 겁니다.

- "레지스트리 Run 키에 등록해서 재부팅 해도 실행됨."

- "관리자 권한 얻으려고 UAC 창을 우회함."

- "PowerShell로 인코딩된 스크립트를 실행함."

하지만 이 내용을 외국 지사 보안팀이나, CTI(위협 인텔리전스) 플랫폼에 공유할 때 "레지스트리에 등록했어~"라고 말하면 너무 비전문적으로 보이겠죠? 😅

이때 필요한 것이 바로 전 세계 보안 공용어인 MITRE ATT&CK 프레임워크입니다.

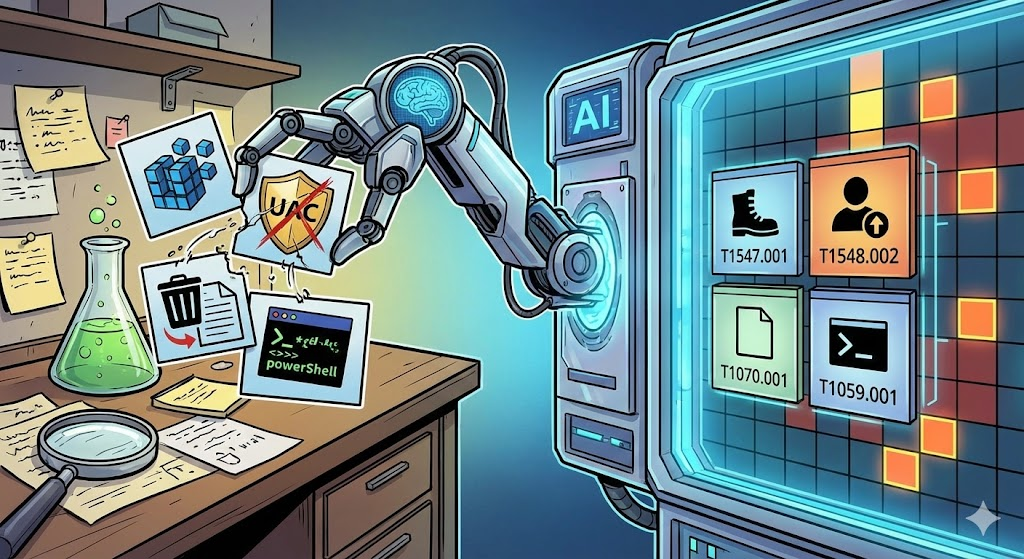

오늘은 우리가 찾아낸 '날것의 행위 정보'를 AI에게 입력하여, '표준화된 공격 기술 ID(T-Code)'로 매핑하는 실습을 진행하겠습니다. 이 작업이 끝나면 여러분의 분석 결과는 세계 어디서든 통용되는 고급 정보가 됩니다! 📊

1. 🏳️ 왜 '매핑(Mapping)'을 해야 하나요?

의사가 환자의 증상을 보고 "배가 아픔"이라고 차트에 쓰지 않고 "위염(K29)"이라는 질병 코드를 쓰는 것과 같습니다.

- 표준화: "시작 프로그램 등록"과 "레지스트리 키 추가"를 모두 T1547.001이라는 하나의 ID로 통일합니다.

- 공격자 추적: 특정 해커 그룹(예: Lazarus, APT37)이 즐겨 쓰는 T-Code 조합과 비교하여 "범인이 누구인지(Attribution)" 추정할 수 있습니다.

- 방어 현황 시각화: 우리 회사가 방어 가능한 기술과 취약한 기술을 한눈에 볼 수 있습니다.

2. 📝 [준비물] 식별된 악성 행위 리스트

지난 실습(정적/동적 분석)을 통해 확보한 구체적인 행위 목록이 필요합니다.

[Input Data: 관찰된 행위 목록]

- 지속성(Persistence): 악성코드가 HKCU\Software\Microsoft\Windows\CurrentVersion\Run 키에 update.exe를 등록함.

- 권한 상승(Privilege Escalation): fodhelper.exe를 악용하여 사용자 몰래 관리자 권한을 획득함 (UAC Bypass).

- 방어 회피(Defense Evasion): cmd.exe /c del C:\Windows\System32\winevt\Logs\. 명령어로 이벤트 로그를 삭제함.

- 실행(Execution): PowerShell에서 -Enc 옵션을 사용해 Base64로 난독화된 명령어를 실행함.

이 문장들을 일일이 MITRE 홈페이지에서 검색하려면 시간이 꽤 걸립니다. AI에게 맡겨봅시다! 🤖

3. 🗣️ [실습] AI에게 "ID 찾아줘" 요청하기

AI에게 단순히 ID만 찾으라는 것이 아니라, 전술(Tactic) - 기술(Technique) - 절차(Procedure)의 3단계 구조로 정리해달라고 요청해야 합니다.

📋 매핑 요청 프롬프트

[역할]

당신은 사이버 위협 인텔리전스(CTI) 분석가이자 MITRE ATT&CK 프레임워크 전문가입니다.

[작업]

아래 나열된 '식별된 악성 행위(Observed Behaviors)'를 분석하여, 적절한 MITRE ATT&CK v14(또는 최신 버전) ID로 매핑하세요.

[요청 사항]

결과를 다음 컬럼을 가진 표(Table) 형태로 정리하세요.

- 관찰된 행위: (입력 데이터 요약)

- 전술 (Tactic): 공격의 목적 (예: Persistence)

- 기술 ID (Technique ID): 상위 ID 및 서브 ID 포함 (예: T1547.001)

- 기술 명 (Technique Name): 공식 기술 명칭

- 설명: 왜 이 ID로 매핑했는지 간략한 근거

[식별된 악성 행위 데이터]

- 악성코드가 HKCU\...\Run 레지스트리 키에 자가 등록하여 재부팅 시 자동 실행됨.

- fodhelper.exe를 악용하여 UAC(사용자 계정 컨트롤)를 우회하고 관리자 권한을 얻음.

- wevtutil 또는 del 명령어를 사용하여 윈도우 이벤트 로그 파일을 삭제함.

- PowerShell 실행 시 -EncodedCommand 옵션을 사용하여 난독화된 코드를 실행함.

4. 📤 [결과] AI가 변환한 표준 매핑 테이블

AI는 문맥을 이해하고 정확한 T-Code를 찾아줍니다. (최신 버전 기준)

🤖 AI 분석 결과 (예시)

🗺️ MITRE ATT&CK 매핑 결과 보고서

분석해주신 악성 행위를 기반으로 매핑한 결과는 다음과 같습니다.

관찰된 행위 전술 (Tactic) 기술 ID 기술 명 (Technique Name) 설명 레지스트리 Run 키 등록 Persistence T1547.001 Boot or Logon Autostart Execution: Registry Run Keys 시스템 시작 시 악성코드를 자동 실행하기 위해 윈도우 레지스트리 실행 키를 수정하는 기법입니다. UAC 우회 (fodhelper) Privilege Escalation T1548.002 Abuse Elevation Control Mechanism: Bypass User Account Control fodhelper.exe와 같은 신뢰된 바이너리를 악용하여 권한 상승 알림 없이 관리자 권한을 획득했습니다. 이벤트 로그 삭제 Defense Evasion T1070.001 Indicator Removal: Clear Windows Event Logs 자신의 흔적을 지우기 위해 보안 로그나 시스템 로그를 삭제하여 탐지를 회피하는 행위입니다. PowerShell 난독화 실행 Execution T1059.001 Command and Scripting Interpreter: PowerShell PowerShell을 공격 도구로 사용하며, -Enc 옵션으로 코드를 숨겨 실행했습니다.

5. 💡 매핑 결과의 활용 (ATT&CK Navigator)

이렇게 표로 정리된 ID들(T1547.001, T1548.002...)을 MITRE ATT&CK Navigator 라는 웹사이트에 입력하면?

[Image concept: A heat map showing colored cells on the MITRE ATT&CK matrix]

위 그림처럼 엑셀 표 같은 매트릭스에 색깔이 칠해집니다.

이 시각화 자료(Heatmap) 하나면 경영진에게 "이번 공격은 주로 '권한 상승'과 '방어 회피'에 집중되었습니다" 라고 멋지게 브리핑할 수 있습니다. 😎

6. ⚠️ 주의할 점: 중복 매핑의 딜레마

하나의 행위가 여러 전술에 속할 때가 있습니다.

- 예: PowerShell 실행 (T1059.001)

- 코드를 실행했으니 Execution 전술이기도 하고,

- 난독화를 했으니 Defense Evasion 전술이기도 합니다.

이럴 땐 AI에게 "가장 주된 목적(Primary Goal) 하나만 골라줘" 라고 하거나, 두 전술 모두에 표시해달라고 명확히 지시해야 합니다. 보통 분석 보고서에서는 문맥에 따라 가장 중요한 목적 하나를 선택합니다.

🎉 마치며: 이제 전 세계 어디서나 통합니다!

축하합니다! 👏

여러분은 이제 "악성 행위"라는 현장 언어를 "MITRE ATT&CK"이라는 표준 학술 용어로 번역할 수 있게 되었습니다.

이 작업은 단순한 분류 놀이가 아닙니다.

우리가 분석한 결과가 데이터베이스화되고, 다른 보안 장비(EDR, SIEM)와 연동될 수 있는 '구조화된 데이터(Structured Data)'로 재탄생했다는 뜻입니다.

이제 정말 모든 준비가 끝났습니다.

- 코드 분석 ✅

- 행위 분석 ✅

- 타임라인 ✅

- 의도 파악 ✅

- 표준 매핑(MITRE) ✅

다음 시간, 이 모든 데이터를 한데 모아 "[최종 실습] 전문가 수준의 악성코드 분석 보고서 자동 생성"으로 대장정의 마침표를 찍겠습니다.

여러분의 분석이 더욱 빛날 수 있도록, 마지막까지 함께해요! 화이팅! 🚀🛡️

'일반IT' 카테고리의 다른 글

| 🎨 데이터로 사용자 마음을 읽는 법: HEART 프레임워크 완벽 가이드 (0) | 2026.01.04 |

|---|---|

| [실습] "이 코드, 쓰레기인가요?" 🗑️ AI로 더미 코드(Junk Code) 치우고 변수명 예쁘게 바꾸기 ✨ (0) | 2025.12.11 |

| 버전 숫자, 그냥 올리셨나요? 1.0.0의 비밀, 아무도 알려주지 않는 룰 🤫 (0) | 2025.11.11 |

| 인터넷 주소가 3개나 된다고? 😱 IP, MAC, 포트가 머야!? (0) | 2025.11.05 |

| YAML, 어디까지 알고 계신가요? 📜 버전별 완벽 정리 (1.0부터 1.2까지) (0) | 2025.11.04 |