안녕하세요, 사건의 진실을 파헤치는 디지털 포렌식 수사관 여러분! 🕵️♂️⌚️

지금까지 우리는 악성코드라는 퍼즐 조각들을 하나하나 모았습니다.

코드 분석, 행위 로그, MITRE ATT&CK 매핑, 그리고 공격자의 의도까지 파악했죠. 하지만 아직 부족한 것이 하나 있습니다. 바로 '시간(Time)'입니다.

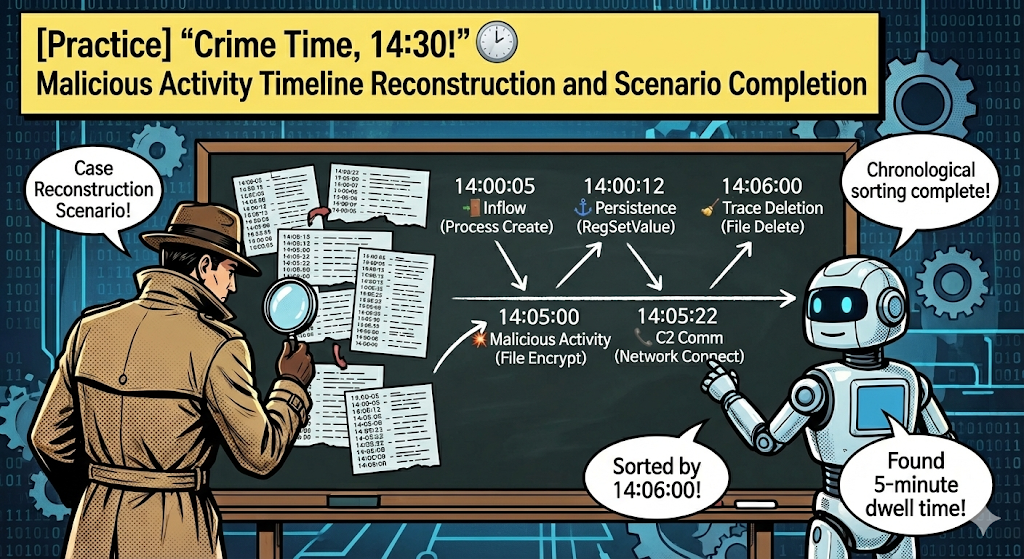

범죄 수사 영화를 보면 칠판에 사건 시간을 순서대로 적어두고 "범인은 10시에 들어와서 5분 만에 물건을 훔치고 나갔어!" 라고 사건을 재구성하죠?

사이버 보안에서도 이 과정이 필수입니다. 뒤죽박죽 섞인 로그들을 시간 순서대로 나열해보면, "아, 이 파일이 실행되고 나서 3초 뒤에 외부 통신이 붙었구나!" 라는 인과관계가 명확해집니다.

오늘은 AI를 활용해 복잡한 로그 데이터를 시간 순서(Timeline)대로 정렬하고, 이를 바탕으로 한 편의 영화 같은 '침해 사고 시나리오'를 작성하는 실습을 진행하겠습니다. 🎬

1. 🕰️ 왜 '타임라인'이 중요한가요?

로그 파일은 보통 쌓이는 순서대로 저장되지만, 여러 시스템(방화벽, PC, 서버)의 로그를 합치다 보면 뒤죽박죽이 되기 쉽습니다. 타임라인 분석을 하면 다음 두 가지를 알 수 있습니다.

- 인과관계 (Causality): 원인(Dropper 실행)과 결과(랜섬웨어 감염) 사이의 연결고리 확인.

- 체류 시간 (Dwell Time): 해커가 침투 후 공격을 감행하기까지 얼마나 머물렀는가?

- 짧다(분 단위): 자동화된 공격 (랜섬웨어 등)

- 길다(일/월 단위): 지능형 지속 위협 (APT)

2. 📝 [준비물] 타임스탬프가 포함된 로그

지난 실습들에서 수집한 로그에 '시간 정보'가 포함되어 있어야 합니다.

[Input Log Data 예시]

[14:05:22] Network Connect: 192.168.10.5:4444 (Process: svchost.exe)

[14:00:05] Process Create: malware.exe (Parent: explorer.exe)

[14:05:00] File Encrypt: C:\Docs\report.docx

[14:00:10] File Create: C:\Temp\svchost.exe (Source: malware.exe)

[14:00:12] RegSetValue: HKCU\Run\Update (Target: C:\Temp\svchost.exe)

[14:06:00] File Delete: C:\Windows\System32\ShadowCopy...

보시다시피 시간이 뒤섞여 있습니다. 이걸 사람이 직접 엑셀로 정리하려면 눈이 빠지겠죠? AI에게 시켜봅시다.

3. 🗣️ [프롬프트] "시간 순서대로 줄 세워줘!"

AI에게 로그를 주고, 시간 순 정렬뿐만 아니라 각 단계가 공격의 어느 단계(Phase)에 해당하는지 해석까지 요청합니다.

📋 타임라인 생성 프롬프트

[역할]

당신은 디지털 포렌식 전문가이자 사고 조사관입니다.

[작업]

아래 뒤섞인 로그 데이터(Raw Logs)를 시간 순서(Chronological Order)대로 정렬하여 '타임라인 표'를 만드세요.

[요청 사항]

- 정렬: 가장 이른 시간부터 늦은 시간 순으로 나열하세요.

- 단계 식별: 각 행위가 공격의 어느 단계인지 태깅하세요. (예: 유입, 설치, 실행, C2 통신, 파괴 등)

- 시나리오 요약: 타임라인을 바탕으로 "누가, 언제, 무엇을 했는지" 알 수 있는 사건 재구성 시나리오(Narrative)를 한 문단으로 작성하세요.

[로그 데이터]

(위의 Input Log Data 예시를 붙여넣기)

4. 📤 [결과] AI가 정리한 사건 일지

AI는 로그 속 시간을 인식하여 칼같이 순서를 맞추고, 그 의미를 해석해 줍니다.

🤖 AI 분석 결과 (예시)

⏱️ 악성 행위 타임라인 분석

1. 타임라인 표 (Timeline Table)

시간 단계 (Phase) 행위 상세 비고 14:00:05 🚪 유입 및 실행 malware.exe 프로세스 시작 최초 감염 시점 14:00:10 💾 설치 (Dropping) C:\Temp\svchost.exe 악성 파일 생성 정상 파일 위장 시도 14:00:12 ⚓️ 지속성 확보 레지스트리 Run 키에 svchost.exe 등록 재부팅 후 자동 실행 목적 14:05:00 💥 악성 행위 (Impact) 중요 문서(report.docx) 암호화 시작 랜섬웨어 행위 14:05:22 📞 C2 통신 외부 서버(192.168.10.5)와 연결 시도 키 전송 또는 명령 수신 14:06:00 🧹 흔적 삭제 섀도우 복사본 삭제 시도 복구 무력화 2. 🎬 사건 재구성 시나리오 (Scenario Narrative)

14시 00분 05초, 사용자가 malware.exe를 실행함으로써 최초 감염이 시작되었습니다. 악성코드는 즉시 5초 만에 자신의 복제본을 임시 폴더에 숨기고 레지스트리에 등록하여 지속성을 확보했습니다.

약 5분간의 잠복(또는 준비) 과정을 거친 후, 14시 05분경 본격적인 파일 암호화를 수행함과 동시에 외부 C2 서버로 통신을 시도했습니다. 마지막으로 14시 06분, 사용자의 복구를 방해하기 위해 백업 파일을 삭제하는 치밀함을 보였습니다.

총 공격 소요 시간은 약 6분으로, 매우 빠르고 자동화된 공격으로 판단됩니다.

5. 💡 분석가의 인사이트 (So What?)

AI가 만들어준 이 타임라인을 보면 중요한 사실을 알 수 있습니다.

- 잠복기 (14:00 ~ 14:05):

- 최초 실행 후 암호화까지 약 5분의 텀(Term)이 있었습니다.

- 만약 우리 보안 관제 시스템이 14시 02분에 "레지스트리 변경"을 탐지하고 차단했다면? 암호화(14:05)는 막을 수 있었습니다! 🛡️

- 이 타임라인은 추후 "우리의 탐지 대응 속도를 5분 이내로 줄여야 한다"는 보안 정책 수립의 근거가 됩니다.

🎉 마치며: 시나리오가 완성되었습니다!

축하합니다! 👏

이제 여러분은 파편화된 로그 조각들을 모아 "기승전결"이 있는 완벽한 사건 시나리오를 완성했습니다.

- 언제 들어왔는지 (14:00:05)

- 어떤 순서로 움직였는지 (실행 -> 설치 -> 암호화)

- 얼마나 걸렸는지 (6분)

이 시나리오는 보고서의 가장 앞부분에 들어갈 '종합 요약(Executive Summary)'의 핵심 재료가 됩니다. 경영진은 복잡한 기술 용어보다 "그래서 14시에 감염돼서 5분 만에 당했습니다"라는 이야기를 원하니까요.

자, 이제 정말 마지막 단계입니다.

다음 시간에는 지금까지 만든 모든 결과물(개요, 상세 분석, 타임라인, 대응 방안)을 합쳐 "최종 보고서 파일(PDF/Markdown) 생성"을 해보겠습니다.

여러분의 분석 여정이 멋진 결말을 맺을 수 있도록, 끝까지 함께해요! 화이팅! 🚀📝

'일반IT > IT보안' 카테고리의 다른 글

| [심화] "분석 끝난 줄 알았지?" 🕵️♂️ AI가 알려주는 '놓친 증거' 찾는 법 (의도 기반 아티팩트 추천) (0) | 2025.12.18 |

|---|---|

| [실습] "해커와 무슨 얘기를 나눴니?" 📡 C&C 서버 통신 패킷 분석 및 킬체인(Kill Chain) 분류 (0) | 2025.12.18 |

| "범인의 진짜 목적이 뭐야?" 🕵️♂️ 조각난 단서들을 모아 AI에게 '공격 시나리오'와 '의도' 요약시키기 (0) | 2025.12.17 |

| 해커들의 주기율표? 🧪 MITRE ATT&CK 프레임워크 완전 정복 및 매핑 가이드 (0) | 2025.12.17 |

| 악성코드의 음모를 한눈에! 🕸️ 레지스트리와 파일 행위의 '연결고리' 도식화하기 (with AI) (0) | 2025.12.14 |