안녕하세요, 체계적인 분석을 지향하는 보안 연구원 여러분! 🕵️♂️

지난 시간까지 우리는 악성코드의 코드를 뜯어보고(정적), 실행해보고(동적), 로그를 시각화하며 범죄 사실을 낱낱이 파헤쳤습니다. 이제 여러분의 노트엔 "레지스트리 Run 키에 값을 썼음", "cmd.exe로 섀도우 복사본을 지움" 같은 날것의 증거들이 가득할 것입니다.

하지만 이 내용을 미국의 보안팀, 혹은 우리 회사의 경영진에게 보고해야 한다면 어떻게 해야 할까요? "그... 파일이 뭘 막 쓰고 지웠어요!" 라고 하면 아무도 못 알아듣겠죠? 😅

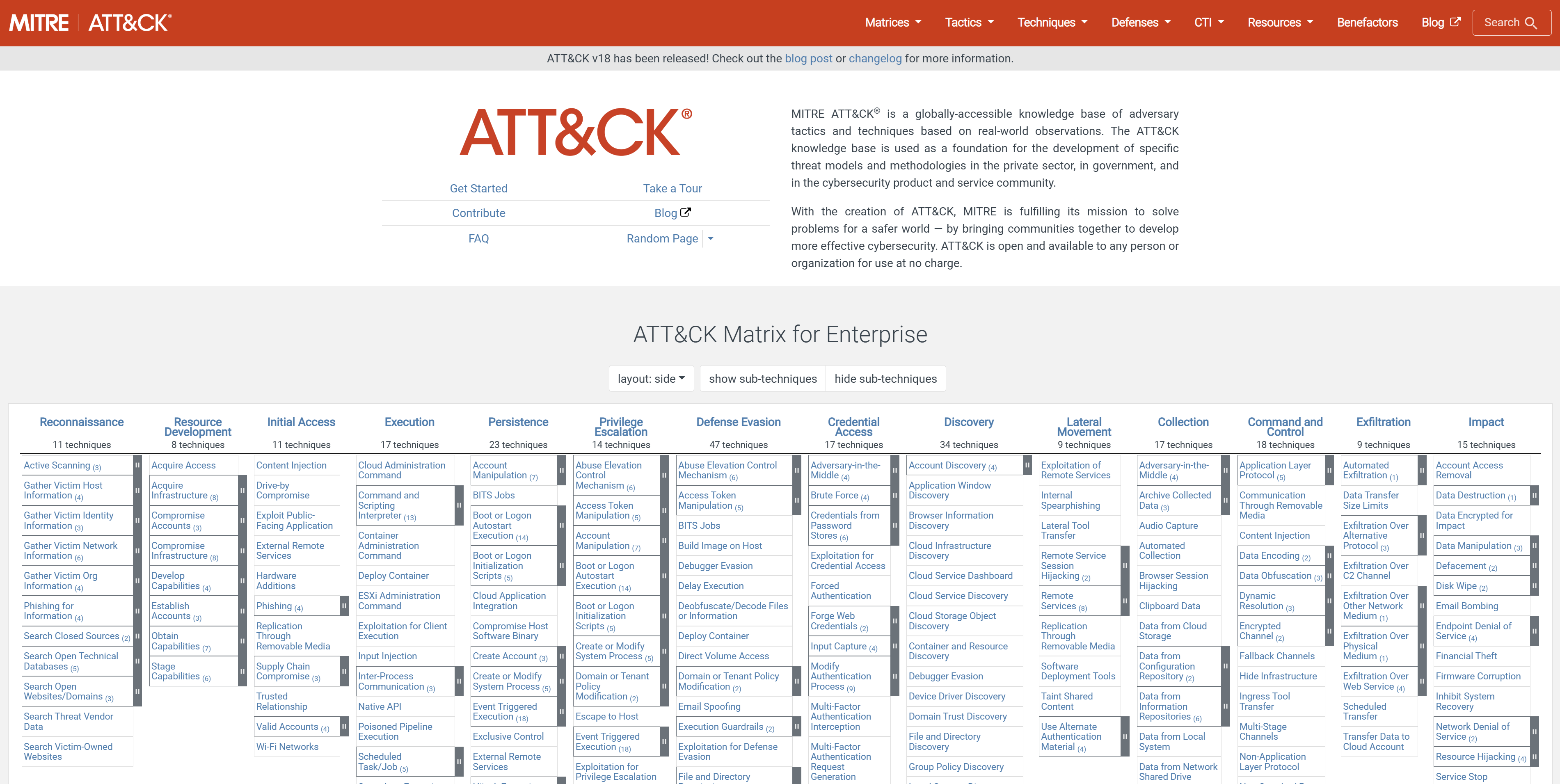

이때 전 세계 보안 전문가들이 공통으로 사용하는 '표준 언어'가 필요합니다. 바로 MITRE ATT&CK(마이터 어택) 프레임워크입니다.

오늘은 해커들의 공격 기법을 백과사전처럼 정리해 둔 이 프레임워크가 무엇인지, 그리고 우리가 찾은 악성 행위를 어떻게 이 프레임워크에 '매핑(Mapping)' 하는지 상세히 알아보겠습니다. 🗺️

1. MITRE ATT&CK이란 무엇인가요? 🌍

MITRE ATT&CK은 Adversarial Tactics, Techniques, and Common Knowledge의 약자입니다. 쉽게 말해, "적(해커)이 공격할 때 쓰는 전술과 기술을 모아놓은 전 세계 공용 지식 저장소"입니다.

화학에 '원소 주기율표'가 있다면, 사이버 보안에는 'ATT&CK 매트릭스'가 있습니다. 해커가 침투해서 정보를 탈취하기까지의 모든 과정을 단계별로 분류해 놓았죠.

이 프레임워크의 핵심 구조는 TTPs라고 불리는 세 가지 요소로 이루어져 있습니다.

📌 TTPs 구조 (핵심!)

- Tactic (전술 - WHY): 공격자의 목표는 무엇인가?

- 예: "나 이 시스템에 계속 남아있고 싶어(지속성 유지)", "비밀번호를 훔치고 싶어(자격 증명 접근)"

- Technique (기술 - HOW): 그 목표를 이루기 위해 어떤 방법을 썼는가?

- 예: "시작 프로그램 폴더에 파일을 숨길 거야", "키로깅을 할 거야"

- Procedure (절차 - EXACTLY HOW): 기술을 구현한 구체적인 행위는 무엇인가?

- 예: setup.exe가 레지스트리 HKCU\Run 키에 malware.exe 경로를 입력함.

2. 주요 14가지 전술 (Tactics) 훑어보기 🏗️

공격의 흐름(Life Cycle)에 따라 14가지 단계가 있습니다. 우리가 분석한 행위가 이 중 어디에 속하는지 먼저 파악해야 합니다.

- Reconnaissance (정찰): 공격 전 정보 수집

- Resource Development (자원 개발): 공격 도구 준비 (서버 구매 등)

- Initial Access (초기 침투): 시스템에 처음 들어오는 단계 (피싱 메일 등)

- Execution (실행): 악성 코드 실행

- Persistence (지속성 유지): 재부팅 해도 살아남기 ⭐ (악성코드 분석에서 자주 보임)

- Privilege Escalation (권한 상승): 관리자 권한 얻기

- Defense Evasion (방어 회피): 백신이나 로그 탐지 피하기 ⭐

- Credential Access (자격 증명 접근): ID/PW 훔치기

- Discovery (탐색): 내부망 구조 파악하기

- Lateral Movement (측면 이동): 옆자리 PC나 서버로 이동하기

- Collection (수집): 중요 데이터 모으기

- Command and Control (C2): 해커 서버와 통신하며 명령받기 ⭐

- Exfiltration (유출): 데이터 밖으로 빼돌리기

- Impact (임팩트): 시스템 파괴 (랜섬웨어 암호화 등)

3. [실습 이론] 내 분석 결과를 ID로 변환하기 (매핑 방법) 🔄

자, 이제 우리가 지난 실습들에서 발견한 로그를 MITRE ATT&CK ID로 바꿔보는 과정을 시뮬레이션해 봅시다. 이 과정이 바로 '매핑'입니다.

📝 사례 1: 레지스트리 자동 실행 등록

- 관찰된 행위: malware.exe가 HKCU\Software\Microsoft\Windows\CurrentVersion\Run 키에 값을 추가함.

- 1단계 (Why - 전술): 왜 그랬지? ➡️ 재부팅 해도 실행되려고! ➡️ Persistence (TA0003)

- 2단계 (How - 기술): 어떻게 했지? ➡️ 레지스트리 실행 키를 건드림! ➡️ Boot or Logon Autostart Execution (T1547)

- 3단계 (Detail - 세부 기술): 더 구체적으로는? ➡️ Registry Run Keys / Startup Folder (T1547.001)

👉 결과: 이 행위는 T1547.001 기술입니다.

📝 사례 2: 섀도우 복사본 삭제

- 관찰된 행위: cmd.exe /c vssadmin.exe Delete Shadows /All /Quiet 명령어 실행.

- 1단계 (Why - 전술): 왜 그랬지? ➡️ 복구 못 하게 하려고! (시스템에 충격을 줌) ➡️ Impact (TA0040)

- 2단계 (How - 기술): 어떻게 했지? ➡️ 시스템 복구 기능을 망가뜨림! ➡️ Inhibit System Recovery (T1490)

👉 결과: 이 행위는 T1490 기술입니다.

4. 왜 굳이 이렇게 매핑해야 하나요? 🤷

"그냥 글로 쓰면 되지, 왜 T1547 같은 번호를 외워야 하죠?"

- 전 세계 공용어: 한국의 분석가가 "T1547 발견"이라고 쓰면, 미국의 관제 요원도 "아, 레지스트리 건드렸구나"라고 즉시 이해합니다.

- 공격 그룹 특정 (Attribution):

- A 악성코드: T1059, T1547, T1071 사용

- 북한 해커 그룹(Lazarus): 평소에 T1059, T1547, T1071을 즐겨 씀

- 결론: "이 악성코드는 Lazarus 소행일 확률이 높습니다!" 라고 추론할 수 있습니다.

- 방어 전략 수립: "우리 회사는 T1547(레지스트리) 공격에 취약해. 이걸 막는 탐지 룰을 짜자."라고 구체적인 대책을 세울 수 있습니다.

5. 꿀팁: 다 외우지 마세요! 도구를 쓰세요 🛠️

14개의 전술과 600개가 넘는 기술을 다 외울 수는 없습니다. (저도 못 외웁니다! 😵)

- MITRE ATT&CK 홈페이지: 검색창에 "Registry", "PowerShell" 같은 키워드를 넣으면 해당 기술 ID를 찾아줍니다.

- MITRE ATT&CK Navigator: 웹상에서 엑셀처럼 공격 기법을 색칠하고 정리할 수 있는 시각화 도구입니다.

- AI 활용: 우리가 제일 잘하는 거죠? AI에게 "이 로그 행위에 해당하는 MITRE ATT&CK ID를 찾아줘"라고 시키면 1초 만에 찾아줍니다.

🎉 마치며: 보고서 작성을 위한 마지막 퍼즐 조각 🧩

오늘 우리는 악성 행위를 '표준화된 ID'로 변환하는 이론을 배웠습니다.

이제 여러분의 분석 노트는 이렇게 바뀔 것입니다.

- Before: "파일이 막 생성되고, 레지스트리 건드리고, 이상한 서버랑 통신함."

- After: "해당 샘플은 Persistence(T1547.001)를 수행하며, C2(T1071) 채널을 형성하고 있습니다."

정말 전문가 같지 않나요? 😎

이제 모든 준비는 끝났습니다. 다음 시간, 대망의 피날레! [실습] "이 모든 분석 정보와 ATT&CK ID를 종합하여 완벽한 악성코드 분석 보고서 자동 생성하기" 편에서 뵙겠습니다.

여러분의 분석이 세계의 표준이 되는 그날까지! 화이팅! 🛡️✨

'일반IT > IT보안' 카테고리의 다른 글

| [실습] "범행 시각, 14시 30분!" ⏱️ 악성 행위 타임라인(Timeline) 재구성과 시나리오 완성하기 (0) | 2025.12.18 |

|---|---|

| "범인의 진짜 목적이 뭐야?" 🕵️♂️ 조각난 단서들을 모아 AI에게 '공격 시나리오'와 '의도' 요약시키기 (0) | 2025.12.17 |

| 악성코드의 음모를 한눈에! 🕸️ 레지스트리와 파일 행위의 '연결고리' 도식화하기 (with AI) (0) | 2025.12.14 |

| [실습] "로그가 너무 많아 토할 것 같아요" 🤮 AI로 방대한 시스템 로그에서 '비정상 행위'만 쏙 뽑아내기! 📉 (0) | 2025.12.14 |

| [실습] 악성코드, 딱 걸렸어! 📸 샌드박스에서 실행하고 ProcMon으로 범죄 현장 포착하기 (동적 분석의 시작) (0) | 2025.12.14 |