안녕하세요! 보안에 진심인 여러분! 👋 지난 2021년 이후 약 4년 만에 OWASP Top 10 2025 (Release Candidate)가 11월에 공식 발표되었습니다.

이번 2025년 버전은 단순한 순위 변동을 넘어, 최근 급증한 공급망 공격(Supply Chain Attack)과 클라우드/IaC 환경의 복잡성을 대폭 반영한 것이 특징입니다. 테라폼이나 쿠버네티스 강의하실 때 꼭 강조해야 할 포인트들이 많아졌어요!

새롭게 바뀐 1위부터 10위까지, 핵심만 쏙쏙 뽑아 정리해 드립니다. 🚀

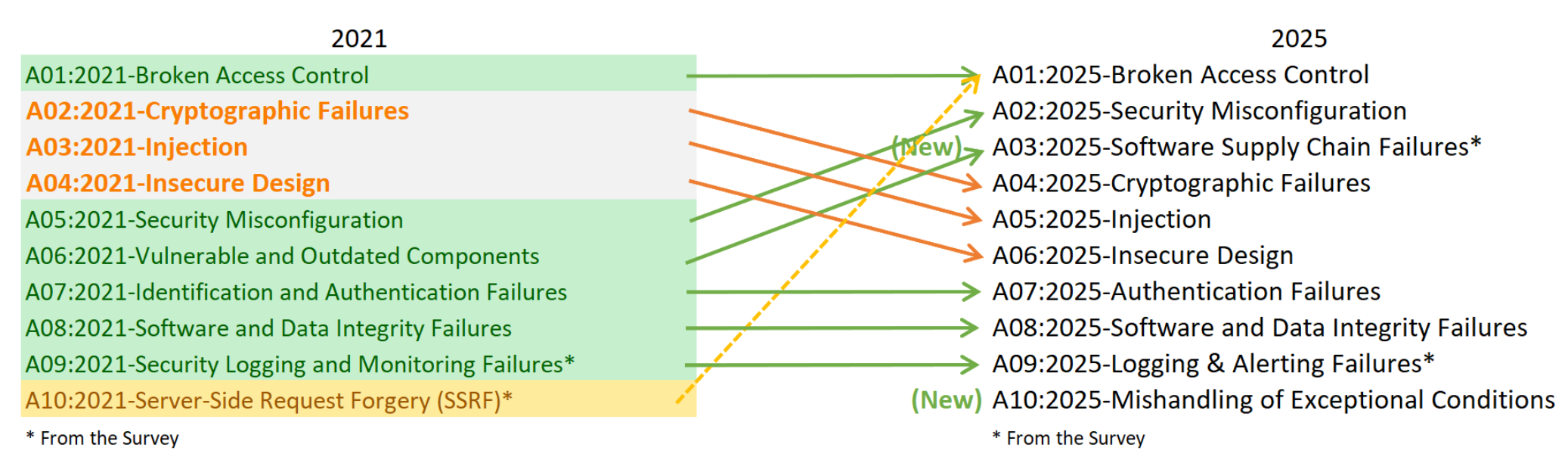

📊 OWASP Top 10 2025 : 무엇이 바뀌었나?

가장 눈에 띄는 변화는 '공급망 보안'의 급부상과 '예외 처리'라는 새로운 카테고리의 등장입니다. SSRF(서버 측 요청 위조)가 다른 항목으로 흡수되고, 그 자리에 더 근본적인 소프트웨어 견고성 문제가 들어왔습니다.

🔥 1위 ~ 3위: 절대적인 위협의 삼대장

🥇 A01:2025 – Broken Access Control (접근 제어 취약점)

- 변동 없음 (부동의 1위) 👑

- 여전히 가장 많이 발견되고 가장 치명적인 취약점입니다.

- 클라우드 환경에서 IAM 권한을 너무 넓게 주거나(Over-privileged), 수직적/수평적 권한 상승을 막지 못하는 경우가 여기에 해당합니다. (참고: 기존 2021년 10위였던 SSRF가 이 항목으로 병합되었습니다.)

🥈 A02:2025 – Security Misconfiguration (보안 설정 오류)

- 순위 급상승 (5위 ➡️ 2위) 📈

- 클라우드 네이티브 환경이 확산되면서 설정 파일(YAML, HCL 등)의 복잡도가 증가했기 때문입니다.

- 기본 계정 사용, 불필요한 포트 개방, 클라우드 스토리지 공개 설정 등이 포함됩니다. 강사님께서 강조하시는 IaC(Terraform) 보안이 여기서 빛을 발해야 합니다!

🥉 A03:2025 – Software Supply Chain Failures (소프트웨어 공급망 실패)

- 대대적 개편 (기존 '취약하고 오래된 구성요소' 대체) 🔄

- 단순히 "오래된 라이브러리 썼다" 정도가 아닙니다.

- CI/CD 파이프라인의 오염, 악성 패키지(Typosquatting), 빌드 도구의 무결성까지 포함하는 훨씬 포괄적인 개념으로 확장되었습니다. 최근 xz 백도어 사태 같은 사건들이 순위 상승의 주원인입니다.

🛡️ 4위 ~ 6위: 설계와 구현의 허점

4️⃣ A04:2025 – Cryptographic Failures (암호화 실패)

- 순위 하락 (2위 ➡️ 4위) 📉

- 순위는 내려갔지만 중요도는 여전합니다. 민감 데이터 노출, 취약한 암호 알고리즘 사용, 인증서 관리 미흡 등이 포함됩니다.

5️⃣ A05:2025 – Injection (인젝션)

- 순위 하락 (3위 ➡️ 5위) 📉

- SQL 인젝션, OS 커맨드 인젝션 등이 포함됩니다.

- 최근 ORM 사용과 프레임워크의 발전으로 빈도는 줄었지만, 레거시 시스템에서는 여전히 위협적입니다. (LLM Prompt Injection은 별도 카테고리로 다뤄지기도 하지만, 넓게 보면 여기 포함될 수 있습니다.)

6️⃣ A06:2025 – Insecure Design (불안전한 설계)

- 순위 하락 (4위 ➡️ 6위) 📉

- "코딩을 잘못한 게 아니라, 기획부터 잘못된 경우"입니다.

- 위협 모델링(Threat Modeling) 부재, 비즈니스 로직의 결함 등이 해당됩니다.

⚠️ 7위 ~ 10위: 인증과 운영의 사각지대

7️⃣ A07:2025 – Authentication Failures (식별 및 인증 실패)

- 이름이 살짝 간결해졌습니다. (Identification 빠짐)

- 취약한 비밀번호 정책, MFA 미적용, 세션 관리 미흡 등 로그인 관련 모든 문제입니다.

8️⃣ A08:2025 – Software or Data Integrity Failures (소프트웨어 및 데이터 무결성 실패)

- 신뢰할 수 없는 소스에서 코드를 가져오거나, 펌웨어 업데이트 검증 실패, 직렬화(Insecure Deserialization) 문제 등을 다룹니다.

- A03(공급망)과 밀접하게 연관되어 있습니다.

9️⃣ A09:2025 – Logging & Alerting Failures (보안 로깅 및 모니터링 실패)

- 공격이 들어와도 로그가 안 남거나, 알람이 안 울려 대응이 늦어지는 문제입니다.

- 보안 관제(SecOps) 관점에서 필수적인 항목입니다.

🔟 A10:2025 – Mishandling of Exceptional Conditions (예외 처리 부적절)

- 🆕 NEW! 완전히 새로운 카테고리 🌟

- 기존에는 산재해 있던 에러 핸들링 문제들을 하나로 묶었습니다.

- 에러 메시지에 스택 트레이스(Stack Trace) 등 민감 정보를 노출하거나, 에러 발생 시 시스템이 'Fail Safe'하게 닫히지 않고 보안 절차가 우회되는 경우(Fail Open)를 다룹니다.

💡 강사님을 위한 핵심 요약 (Takeaway)

- 공급망 보안(A03)이 핵심 키워드: 이제 단순히 npm audit 돌리는 걸 넘어, CI/CD 파이프라인 보안과 SBOM(Software Bill of Materials) 관리가 필수입니다.

- 설정 오류(A02)의 격상: 클라우드/쿠버네티스 강의 시 Misconfiguration 방지를 위한 자동화 도구(OPA, Kyverno 등)의 중요성을 강조해 주세요.

- 예외 처리(A10)의 신설: 개발자들에게 "기능 구현"만큼이나 "우아한 에러 처리"가 보안에 직결됨을 교육해야 합니다.

이번 OWASP Top 10 2025는 현대적인 개발 트렌드를 아주 잘 반영하고 있습니다. 변경된 내용을 바탕으로 커리큘럼을 업데이트해 보시면 좋을 것 같습니다! 👍

'일반IT > IT보안' 카테고리의 다른 글

| [실습] 내 생애 첫 리버스 엔지니어링! 🧑💻 'Hello World'를 기드라(Ghidra)로 뜯어보고 AI에게 물어보자 (0) | 2025.12.11 |

|---|---|

| [보안 스터디] 악성코드 분석, 이제 AI랑 같이 하자! 🤖 (Ghidra + ChatGPT 환경 구축 가이드) (0) | 2025.12.11 |

| [Windows Security] 윈도우 일반 유저(Domain User)의 권한, 정말 '아무것도' 못할까? (Default Deny의 오해와 진실) (0) | 2025.11.23 |

| 수천 개 에이전트, 더 이상 SSH로 접속하지 마세요! 🤫 (OpAMP 완전 정복) (0) | 2025.11.12 |

| 클라이언트와 서버의 TLS 버전이 달라도 괜찮을까? 🤔 mTLS 통신의 비밀 (0) | 2025.11.04 |