안녕하세요! 오늘은 많은 시스템 엔지니어와 보안 담당자들이 처음 Active Directory(AD)를 접할 때 가장 놀라는 주제, 바로 '윈도우 일반 사용자(Domain Users)의 기본 권한'에 대해 깊이 파헤쳐 보려 합니다. 🕵️♂️

보안을 공부하다 보면 "모든 권한은 기본적으로 차단하고(Default Deny), 필요한 것만 허용(Allow)해야 한다"는 원칙을 배우게 됩니다. 그렇다면 과연, 우리가 윈도우 AD에서 생성한 신입사원 계정(Domain User)은 이 원칙을 따르고 있을까요?

정답은 "아니요(NO)"입니다. 🙅♂️

윈도우의 기본 설계 철학은 "업무 편의성(Usability)"에 맞춰져 있기 때문입니다. 지금부터 무엇이 열려 있고, 무엇이 닫혀 있는지 상세하게 뜯어보겠습니다.

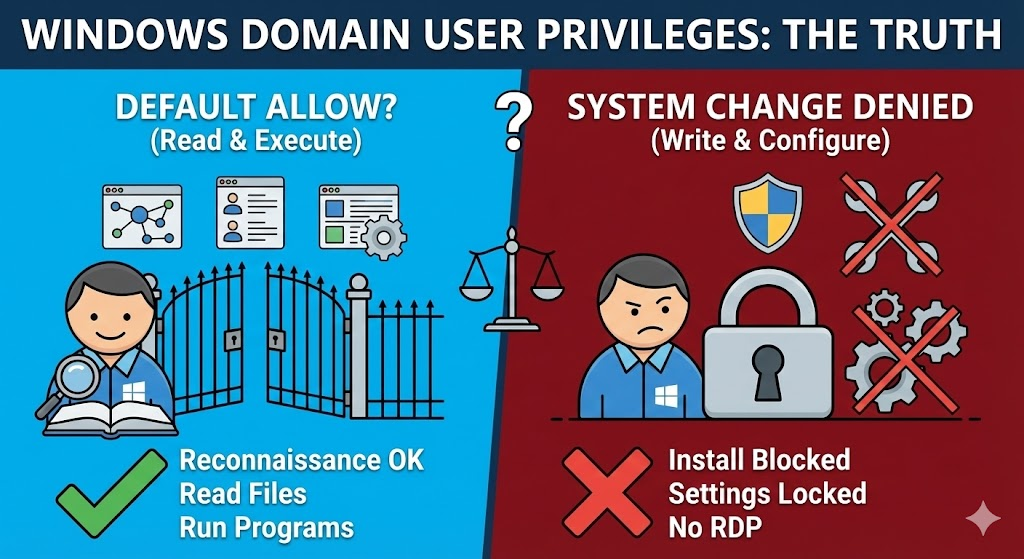

1. 충격적인 진실: "생각보다 많이 열려 있다" (Default Allow) 🔓

MS 윈도우 환경에서 일반 유저의 기본 권한은 '차단(Deny)'이 아니라 '읽기 및 실행(Read & Execute)'에 가깝습니다. 직원이 자리에 앉아서 기본적인 업무를 수행하는 데 지장이 없도록 하기 위함이죠. 하지만 보안 관점에서는 이것이 잠재적인 위협이 될 수 있습니다.

① 아무 PC에나 로그인 가능 (Interactive Logon) 🖥️

별도의 GPO 설정이 없다면, 신입사원 azureuser는 자신의 PC뿐만 아니라 옆자리 김 대리의 PC, 심지어 사장님의 PC에도 로그인할 수 있습니다.

- 팩트: AD에 가입된 클라이언트 PC(Workstation)는 기본적으로 Domain Users 그룹의 로컬 로그인을 허용합니다.

- 위협: 내부자가 다른 부서의 PC에 물리적으로 접근하여 로그인을 시도할 수 있습니다. (단, 서버 OS는 기본적으로 막혀 있습니다.)

② AD 내부 정보 조회 가능 (Reconnaissance) 🔍

이 부분이 가장 위험합니다. 일반 유저도 CMD나 PowerShell을 통해 회사의 전체 조직도, 사용자 목록, 그룹 정책 등을 조회할 수 있습니다.

- 가능한 작업:

- net user /domain: 전체 직원 명단 확보

- net group "Domain Admins" /domain: 관리자 계정이 무엇인지 파악

- 위협: 해커가 일반 계정을 탈취했을 때, 이를 발판으로 내부망 정찰(Reconnaissance)을 수행하여 관리자 계정을 노릴 수 있습니다.

③ C 드라이브 읽기 및 프로그램 실행 📂

일반 유저는 시스템 폴더(C:\Windows, C:\Program Files)에 대한 읽기 및 실행 권한을 가지고 있습니다.

- 팩트: 메모장, 계산기, 웹 브라우저 등 이미 설치된 프로그램을 실행하는 데는 아무런 제약이 없습니다.

- 위협: 허가되지 않은 포터블(Portable) 프로그램을 USB에 담아와서 실행하는 것이 가능할 수 있습니다.

2. 다행인 점: "시스템 변경은 막혀 있다" (Default Deny) 🔒

그렇다고 윈도우가 무방비 상태인 것은 아닙니다. 시스템의 안정성을 해칠 수 있는 행위는 철저하게 차단됩니다. 이때 우리가 흔히 보는 UAC(사용자 계정 컨트롤) 방패 아이콘🛡️이 등장합니다.

① 소프트웨어 설치 불가 🚫

setup.exe나 msi 파일을 실행하여 Program Files 경로에 프로그램을 설치하려고 하면 관리자 암호를 요구합니다.

- 레지스트리의 시스템 영역(HKLM)을 건드려야 하기 때문입니다.

② 주요 시스템 설정 변경 불가 ⚙️

다음과 같은 작업은 일반 유저 권한으로 불가능합니다.

- IP 주소 및 DNS 변경 (네트워크 설정)

- 윈도우 방화벽 끄기/켜기

- 시스템 시간 변경

- Active Directory 사용자 추가/삭제

③ 원격 데스크톱(RDP) 접속 불가 ❌

이것이 바로 오늘 실습에서 경험했던 부분입니다!

- Console(직접 앉아서) 로그인: ✅ 허용

- Remote(원격) 로그인: 🔒 차단 (Default Deny)

- 보안을 위해 RDP는 Remote Desktop Users 또는 Administrators 그룹에 명시적으로 포함된 사람만 접속할 수 있습니다.

3. 다른 사람의 파일은 볼 수 있을까? 👀

가장 민감한 '파일 접근 권한'은 어떻게 되어 있을까요?

- 공용 폴더: 기본적으로 읽기 가능.

- 내 문서(My Documents): 본인만 접근 가능.

- 다른 사용자의 폴더: 🔒 접근 거부 (Access Denied)

- azureuser가 C:\Users\admin_kim 폴더를 열려고 하면 윈도우는 가차 없이 "액세스 거부"를 띄웁니다.

4. 보안 담당자의 역할: 조여주기 (Hardening) 🛠️

결론적으로 윈도우의 기본 설정은 "편의성 > 보안"입니다. 따라서 기업 환경에서는 보안 담당자가 GPO(그룹 정책)를 통해 기본 권한을 조여주는 'Hardening(경화)' 작업을 반드시 수행해야 합니다.

✅ 필수 권장 정책 (Best Practice)

- 워크스테이션 로그인 제한: Logon To 속성을 사용하여, 직원은 지정된 PC에만 로그인하도록 제한.

- 명령어 도구 차단: 일반 유저의 CMD, PowerShell 실행을 GPO로 차단하여 내부 정찰 방지.

- C 드라이브 숨기기: 탐색기에서 시스템 드라이브를 숨겨 불필요한 탐색 방지.

- 불필요한 서비스 제거: 사용하지 않는 기능은 비활성화하여 공격 표면(Attack Surface) 최소화.

📝 요약

- 일반 유저 권한: "아무것도 못하는 바보"가 아니라, "읽고 실행하는 건 다 되는 관찰자"입니다.

- 핵심: 시스템을 망가뜨리는 건 막혀 있지만, 정보를 캐내는 건 꽤 많이 열려 있습니다.

- 해결: 관리자가 GPO를 통해 최소 권한 원칙(Least Privilege)을 적용해야 비로소 안전해집니다.

여러분의 AD 환경은 안전하게 조여져 있나요? 기본 설정을 맹신하지 말고, 꼭 정책을 점검해 보세요! 💪

'일반IT > IT보안' 카테고리의 다른 글

| [보안 스터디] 악성코드 분석, 이제 AI랑 같이 하자! 🤖 (Ghidra + ChatGPT 환경 구축 가이드) (0) | 2025.12.11 |

|---|---|

| 🚨 [속보] 2025년 11월, 드디어 공개된 'OWASP Top 10 2025' 완벽 분석! (0) | 2025.12.11 |

| 수천 개 에이전트, 더 이상 SSH로 접속하지 마세요! 🤫 (OpAMP 완전 정복) (0) | 2025.11.12 |

| 클라이언트와 서버의 TLS 버전이 달라도 괜찮을까? 🤔 mTLS 통신의 비밀 (0) | 2025.11.04 |

| [IT 상식] PCI DSS? GDPR? 헷갈리는 보안 인증, 5분 만에 완벽 정리! 💳 (1) | 2025.10.08 |