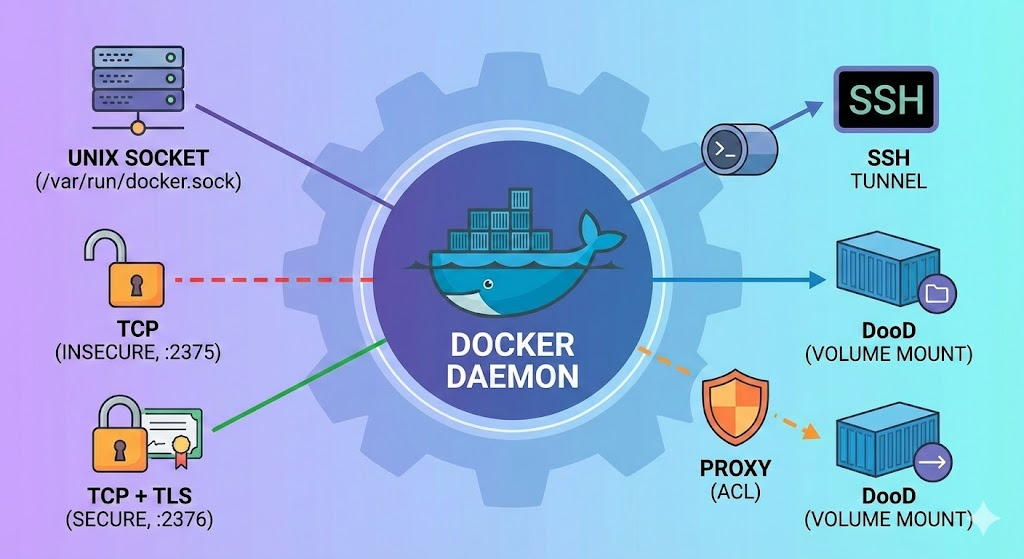

도커(Docker)를 다루다 보면 "데몬 소켓을 노출해야 한다"는 상황을 자주 마주하게 됩니다. 원격에서 서버를 관리하거나, Jenkins 같은 CI/CD 도구가 도커 명령을 실행해야 할 때가 바로 그때죠. 하지만 소켓 노출은 '편의성'과 '보안'이라는 두 마리 토끼를 어떻게 잡느냐의 싸움이기도 합니다.

오늘은 도커 데몬 소켓을 노출하는 7가지 방법과 각 방식의 특징, 그리고 보안상 주의점에 대해 15분 동안 깊이 있게 파헤쳐 보겠습니다. 🛡️🏗️

도커 데몬(Docker Daemon)은 기본적으로 호스트 내부에서만 통신할 수 있는 유닉스 도메인 소켓(Unix Domain Socket)을 사용합니다. 이를 외부로 노출한다는 것은 도커 엔진에 명령을 내릴 수 있는 '통로'를 여는 것과 같습니다. 어떤 방법들이 있는지 하나씩 살펴봅시다.

1. 기본 중의 기본: 유닉스 도메인 소켓 (Unix Domain Socket) 🏠

가장 기본적이고 안전한 방식입니다. 네트워크 스택을 거치지 않고 호스트 내부의 프로세스 간 통신(IPC)을 위해 사용됩니다.

- 경로: /var/run/docker.sock

- 작동 방식: 파일 시스템의 권한을 이용해 접근을 제어합니다. 기본적으로 root 사용자나 docker 그룹에 속한 사용자만 접근할 수 있습니다.

- 특징: 로컬 환경에서 도커 클라이언트가 데몬과 통신할 때 사용하는 표준입니다. 별도의 설정 없이도 가장 높은 성능과 보안을 보장합니다.

2. 네트워크의 문을 열다: TCP 소켓 (비암호화, HTTP) 🔓

네트워크를 통해 멀리 떨어진 서버의 도커 데몬을 제어하고 싶을 때 사용하는 가장 단순한 방법입니다.

- 설정: daemon.json에 {"hosts": ["tcp://0.0.0.0:2375"]}를 추가하거나 실행 옵션에 -H를 붙입니다.

- 포트: 관례적으로 2375를 사용합니다.

- 🚨 주의사항: 매우 위험합니다. 인증 절차가 전혀 없기 때문에, 해당 IP와 포트를 아는 누구나 여러분의 서버에 컨테이너를 띄우고 루트 권한을 행사할 수 있습니다. 인터넷에 공개된 상태로 이 포트를 여는 것은 "내 서버를 마음대로 쓰세요"라고 광고하는 것과 같습니다.

3. 보안을 입힌 원격 제어: TCP 소켓 (TLS 암호화) 🔐

원격 제어가 꼭 필요하다면 반드시 선택해야 하는 표준 보안 방식입니다.

- 작동 방식: SSL/TLS 인증서를 사용하여 통신을 암호화하고, 서버와 클라이언트가 서로 신뢰할 수 있는지 확인(Mutual TLS)합니다.

- 포트: 관례적으로 2376을 사용합니다.

- 특징: 인증서가 없는 클라이언트는 접근 자체가 차단됩니다. 설정 과정(CA 생성, 인증서 발급 등)이 다소 복잡하지만, 기업 환경에서는 필수적인 보안 설정입니다.

4. 현대적인 권장 방식: SSH 터널링 (SSH Context) 🚀

최근 가장 권장되는 방식입니다. 복잡한 TLS 인증서 설정 없이, 이미 운영 중인 SSH 인프라를 그대로 활용합니다.

docker context create remote-host --docker "host=ssh://user@remote-server"

docker context use remote-host- 사용법: 도커 클라이언트에서 docker context 기능을 사용합니다.

- 장점: 별도의 포트를 열 필요 없이 22번(SSH) 포트만 사용하면 됩니다. SSH의 강력한 인증 시스템(Key 기반 인증 등)을 그대로 사용하므로 설정이 간편하면서도 매우 안전합니다.

5. OS와의 조화: Systemd 소켓 액티베이션 ⚙️

리눅스 시스템 관리 도구인 systemd를 활용해 소켓을 관리하는 방식입니다.

- 작동 방식: 도커 서비스(docker.service)가 실행 중이 아니더라도, docker.socket이 요청을 기다리다가 신호가 오면 데몬을 깨워서 통신을 연결합니다.

- 특징: 시스템 자원을 효율적으로 관리할 수 있으며, 호스트 부팅 시 도커 데몬의 시작 순서를 제어하기 용이합니다.

6. 세밀한 통제: HTTP 프록시 (ACL 활용) 🛡️

도커 소켓 앞에 Nginx나 전용 프록시(예: docker-socket-proxy)를 두는 방식입니다.

- 장점: 세부 권한 제어(ACL)가 가능합니다. 예를 들어, 특정 컨테이너에는 "컨테이너 목록 조회(GET)"는 허용하지만 "컨테이너 삭제(DELETE)"나 "실행(POST)"은 차단하도록 설정할 수 있습니다.

- 용도: 모니터링 도구나 대시보드(Portainer 등)에 소켓 정보를 넘겨줄 때, 보안을 위해 읽기 전용으로 제한하고 싶을 때 주로 사용합니다.

7. 컨테이너 속의 컨테이너: DooD (Docker-outside-of-Docker) 📦📦

컨테이너 내부에서 호스트의 도커를 제어해야 할 때 가장 많이 사용하는 방식입니다.

docker run -v /var/run/docker.sock:/var/run/docker.sock ...- 핵심 원리: 호스트의 /var/run/docker.sock 파일을 컨테이너 내부로 볼륨 마운트하여 공유합니다.

- 사용 사례:

- CI/CD: Jenkins 컨테이너가 새로운 빌드 이미지를 만들고 호스트에 배포할 때.

- 관리 도구: Portainer와 같은 도구가 호스트의 컨테이너를 시각화할 때.

- ⚠️ 보안 경고: 컨테이너 내부에서 호스트의 소켓에 접근할 수 있다는 것은, 해당 컨테이너가 해킹당할 경우 호스트 서버 전체의 제어권이 넘어간다는 것을 의미합니다. 반드시 신뢰할 수 있는 이미지에만 소켓을 마운트해야 합니다.

📊 한눈에 비교하는 소켓 노출 방식

| 방식 | 통신 대상 | 보안 수준 | 추천 용도 |

|---|---|---|---|

| Unix Socket | 로컬 프로세스 | 🟢 높음 | 기본 로컬 통신 |

| TCP (2375) | 원격 네트워크 | 🔴 매우 낮음 | 절대 권장하지 않음 |

| TCP + TLS | 원격 네트워크 | 🟡 높음 | 정식 원격 API 서버 |

| SSH Context | 원격 네트워크 | 🟢 매우 높음 | 가장 권장되는 원격 제어 |

| DooD | 컨테이너 내부 | 🟠 주의 | CI/CD 파이프라인, 관리 도구 |

| Proxy | 네트워크/앱 | 🟢 높음 | 세밀한 API 권한 제어가 필요할 때 |

💡 마치며: 어떤 방식을 선택해야 할까요?

보안 전문가의 관점에서 추천드리는 우선순위는 다음과 같습니다.

- 단순 원격 관리: 무조건 SSH Context를 사용하세요. 가장 쉽고 안전합니다.

- 시스템 통합 및 대규모 환경: TCP + TLS 설정을 통해 표준화된 보안 연결을 구성하세요.

- CI/CD 및 모니터링: DooD 방식을 사용하되, 보안이 걱정된다면 Socket Proxy를 중간에 두어 권한을 최소화(Read-only)하세요.

도커 소켓은 강력한 힘을 가진 만큼, 잘못 노출하면 큰 보안 사고로 이어질 수 있습니다. 오늘 소개해 드린 방법들의 장단점을 잘 파악하여 여러분의 인프라 환경에 가장 적합하고 안전한 방식을 선택하시길 바랍니다! 🛡️🐳

'클라우드' 카테고리의 다른 글

| 🛡️ Docker Swarm에서 --with-registry-auth의 늪 탈출하기: 보안과 효율성 사이의 균형 (0) | 2026.01.09 |

|---|---|

| 🐳 도커(Docker) 라이프 사이클 완벽 정리: 이미지부터 컨테이너 실행, 삭제까지 (0) | 2025.12.15 |

| 🚛 Docker에서 Containerd로 이사 가기: 명령어 완벽 적응 가이드 & 비교표 (0) | 2025.12.11 |

| [개발자 비상] "그 서버 왜 켜놨어요?"... 지갑을 감시하는 저승사자, FinOps의 습격 💸🕵️ (0) | 2025.12.09 |

| [기술 심층분석] "도커(Docker)는 끝났다?"... 컨테이너를 집어삼킬 WebAssembly(Wasm)의 부상 ⚡ (0) | 2025.12.09 |