안녕하세요! 👋 최근 쿠버네티스 생태계에서 가장 뜨거운 감자는 단연 Service Mesh의 패권 다툼입니다. 과거에는 *"네트워크는 Cilium(CNI), 서비스 메시는 Istio"*라는 공식이 지배적이었지만, 지금은 판도가 바뀌었습니다.

Cilium이 eBPF 기술을 앞세워 Service Mesh 영역을 침범하고 있고, Istio는 이에 질세라 Ambient Mesh를 내놓으며 Sidecar 없는 아키텍처로 진화하고 있기 때문이죠.

두 기술의 역할이 겹치면서 "과연 우리 프로젝트에는 어떤 것을 쓰는 게 BP(Best Practice)인가?"라는 질문을 정말 많이 받습니다. 오늘은 이 두 거인의 차이점과 선택 기준을 아주 상세하게 파헤쳐 보겠습니다. 🚀

1. 🔍 왜 고민하게 될까요? (The Context)

가장 큰 이유는 "경계의 모호함" 때문입니다.

- Istio: 원래 L7(애플리케이션) 레이어의 제왕입니다. 트래픽을 아주 세밀하게 쪼개고 제어하는 데 특화되어 있죠.

- Cilium: 원래 L3/L4(네트워크) 레이어의 제왕입니다. 패킷을 빠르고 안전하게 전달하는 것이 주특기였죠.

그런데 Cilium이 *"어차피 패킷 다 까보는데 L7 처리도 우리가 할게(Cilium Service Mesh)"*라고 나오고, Istio는 *"Sidecar가 무겁다고? 그럼 우리도 가볍게 갈게(Ambient Mesh)"*라고 나오면서 두 기술의 영역이 겹치기 시작했습니다.

2. 🏗️ 아키텍처의 근본적 차이 (The Core Difference)

결정을 내리기 위해서는 "어디서 트래픽을 처리하느냐"를 이해해야 합니다.

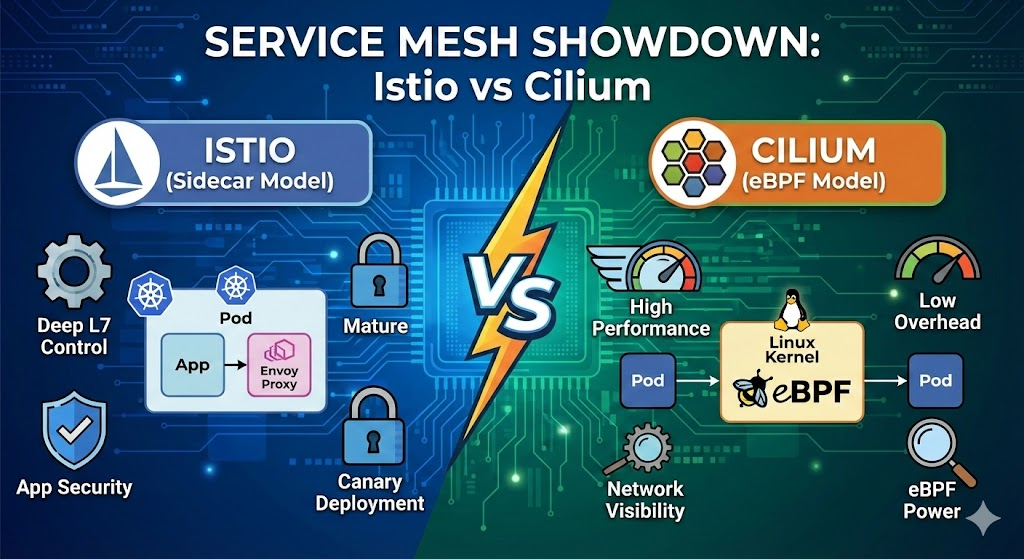

🥊 Istio (Classic Sidecar Model)

"모든 Pod 옆에 비서(Envoy)를 하나씩 붙인다."

- 방식: Pod 내에 Envoy Proxy 컨테이너를 Sidecar로 주입합니다.

- 특징: 애플리케이션(Business Logic)과 네트워크 처리가 완벽히 분리됩니다. 가장 성숙하고 강력한 기능을 제공하지만, Pod마다 프록시가 뜨기 때문에 리소스(CPU/Memory) 소모가 크고, 프록시를 통과하면서 레이턴시(지연)가 발생합니다.

🥊 Cilium (eBPF Model)

"운영체제 커널(Kernel)이 직접 처리한다."

- 방식: 리눅스 커널의 eBPF 기술을 사용하여 네트워크 패킷을 처리합니다. L7 처리가 필요할 때만 노드당 하나씩 있는 Envoy Proxy를 잠시 거쳐 갑니다.

- 특징: Sidecar가 없습니다! 즉, Sidecar-less 아키텍처입니다. 리소스 효율이 압도적으로 좋고 네트워크 성능 저하가 거의 없습니다. 하지만 복잡한 L7 로직을 처리하는 데는 아직 한계가 있습니다.

3. ⚔️ 부문별 상세 비교 (Deep Dive)

| 비교 항목 | Istio (The King of L7) 👑 | Cilium (The King of Perf) ⚡ |

|---|---|---|

| 트래픽 관리 | 최상. 헤더 조작, 미러링, 복잡한 재시도 로직, 서킷 브레이커 등 Envoy의 모든 기능을 100% 활용 가능합니다. | 중상. 기본적인 라우팅은 가능하지만, 복잡한 HTTP/gRPC 로직 처리 시 결국 Envoy를 써야 하므로 설정이 까다로울 수 있습니다. |

| 보안 (mTLS) | 성숙함. 서비스 간 인증뿐만 아니라, Request 단위의 아주 세밀한 인가(Authorization) 정책 구현이 가능합니다. | 효율적. 네트워크 레벨(IP/Identity) 제어에 강합니다. mTLS도 지원하지만, 애플리케이션 레벨의 세밀한 제어는 Istio가 우세합니다. |

| 가시성 (Obs) | 앱 중심. Kiali, Jaeger와 결합하여 "어느 API가 느린지", "어떤 트랜잭션이 실패했는지" Call Graph를 보는 데 특화됨. | 네트워크 중심. Hubble UI를 통해 "어디서 패킷이 드랍됐는지", "DNS 응답 속도" 등 인프라 레벨의 문제 해결에 독보적임. |

| 성능 오버헤드 | 높음. Pod 수만큼 Proxy가 필요하므로 클러스터가 커질수록 부담. (Ambient Mesh로 해결 중) | 매우 낮음. eBPF 덕분에 오버헤드가 최소화됨. 대규모 클러스터에 유리. |

4. 🏆 상황별 승자 (Best Practice Guide)

현업에서 동일한 요구사항이 있을 때, 어떤 도구를 선택해야 할까요? 제가 정의하는 BP 기준은 다음과 같습니다.

✅ Case 1: Istio를 선택하세요! (Platform & Dev Focus)

"우리는 MSA가 매우 복잡하고, 개발자들에게 세밀한 트래픽 제어권을 줘야 해요."

- 복잡한 카나리/블루그린 배포: 헤더, 쿠키, 유저 ID 기반의 정교한 라우팅이 필수적인 경우.

- Zero Trust 보안의 끝판왕: 서비스 간 통신 암호화(mTLS)를 넘어, "A 서비스는 B 서비스의 GET /api/v1/data 경로만 호출 가능" 수준의 엄격한 보안 감사가 필요한 경우.

- 성숙도와 레퍼런스: 문제 발생 시 구글링으로 해결책을 빨리 찾아야 하고, 가장 많은 사람이 쓰는 표준 기술(De facto)을 선호하는 경우.

- 이미 Istio 자격증(ICA) 등이 있는 경우: 도구에 대한 이해도가 높다면 Istio의 "제어 가능성"은 엄청난 무기입니다.

✅ Case 2: Cilium을 선택하세요! (Infra & Ops Focus)

"우리는 성능이 제일 중요하고, 운영 복잡도를 낮추고 싶어요."

- 초고성능/저지연 요구사항: Sidecar 주입으로 인한 수 밀리세컨드(ms)의 지연조차 허용되지 않는 경우 (예: 금융 트레이딩, 실시간 통신).

- 대규모 클러스터: Pod가 수천, 수만 개인데 여기에 모두 Sidecar를 붙이면 리소스 비용이 감당이 안 되는 경우.

- 네트워크 트러블슈팅: L7 에러보다 네트워크 단절, 방화벽 문제, DNS 이슈 등을 파악하는 게 더 급선무인 인프라팀. (Hubble UI는 정말 환상적입니다 ✨)

- 단일 스택 선호: 이미 CNI로 Cilium을 쓰고 있는데, 굳이 Istio를 또 깔아서 관리 포인트를 2배로 늘리기 싫은 경우.

5. 🔮 결론 및 미래 전망

과거에는 두 기술이 서로 다른 영역이었지만, 이제는 "취향과 철학의 차이"가 되었습니다.

- 애플리케이션 로직과 보안에 집중한다면 👉 Istio

- 네트워크 성능과 인프라 운영 효율에 집중한다면 👉 Cilium

하지만 흐름은 분명합니다. Istio는 Ambient Mesh를 통해 Sidecar를 버리고 있고, Cilium은 계속 기능을 확장하고 있습니다. 결국 미래의 승자는 "누가 더 가볍게, 더 쉽게 L7 기능을 제공하느냐"가 될 것입니다.

개인적으로는 보안 전문가로서 세밀한 정책 제어가 가능한 Istio를 선호하지만, 인프라의 규모가 커질수록 Cilium의 가벼움은 무시할 수 없는 매력입니다. 여러분의 상황에 맞는 도구를 선택해 보세요!

'클라우드 > Cilium' 카테고리의 다른 글

| Hubble에서 'Unknown/L3'만 보이시나요? 🕵️♂️ 단 한 줄로 L7 트래픽 파싱 완벽 정복! (0) | 2025.12.05 |

|---|---|

| [Cilium] 🔭 쿠버네티스 네트워크의 '눈', Hubble CLI 명령어 완벽 가이드 (0) | 2025.12.05 |

| [Cilium] 쿠버네티스 보안의 핵심, Service Account 기반 네트워크 정책 완벽 가이드 🛡️ (0) | 2025.12.05 |

| 🚨쿠버네티스 보안 비상! Label만 알면 우리 서비스는 안전할까? (Cilium Network Policy 파헤치기) (0) | 2025.12.05 |

| 🚨 내 클러스터는 내가 지킨다! Cilium 네트워크 정책, 이것만 알면 끝! (0) | 2025.12.05 |