안녕하세요, 리눅스 커널과 시스템 성능 최적화에 관심 있는 여러분! ✨

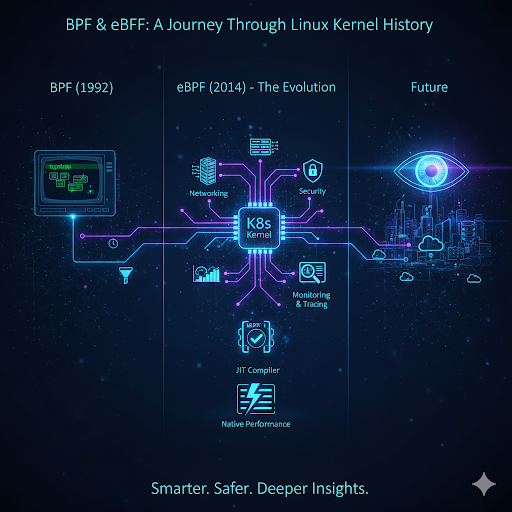

최근 몇 년간 IT 업계에서 가장 뜨거운 키워드 중 하나는 바로 eBPF(extended Berkeley Packet Filter)일 것입니다. 네트워킹, 보안, 성능 모니터링, 추적 등 다양한 분야에서 혁신적인 변화를 가져오고 있는 eBPF는 리눅스 커널의 기능을 사용자 공간에서 동적으로 확장할 수 있게 해주는 마법 같은 기술로 불리기도 합니다.

하지만 이 강력한 eBPF가 하루아침에 뿅 하고 나타난 것은 아닙니다. 그 배경에는 약 30년 가까이 되는 BPF(Berkeley Packet Filter)의 깊은 역사가 숨어있습니다. 오늘은 BPF의 탄생부터 eBPF로 진화하기까지의 흥미로운 여정을 자세히 살펴보겠습니다.

🌊 1단계: BPF의 탄생 (1992년) - 패킷 필터링의 시작

모든 이야기의 시작은 1992년으로 거슬러 올라갑니다. 당시 캘리포니아 대학교 버클리(University of California, Berkeley) 연구진은 네트워크 트래픽 분석을 위한 효율적인 방법을 고민하고 있었습니다. 이전에는 각 응용 프로그램이 네트워크 인터페이스에서 모든 패킷을 받아와서 사용자 공간에서 필터링하는 방식이었습니다. 이 방식은 매우 비효율적이었고, 특히 고성능 네트워크에서는 심각한 병목 현상을 유발했습니다. 🐢

이러한 문제를 해결하기 위해 등장한 것이 바로 BPF(Berkeley Packet Filter)입니다. BPF는 커널 공간에서 패킷 필터링을 수행하는 기술입니다.

💡 BPF의 핵심 아이디어:

- 커널 내 필터링: 사용자 공간으로 모든 패킷을 복사하기 전에, 커널 내부에서 불필요한 패킷을 버립니다. 이는 CPU 오버헤드와 메모리 복사 비용을 크게 줄여줍니다.

- 가상 머신(VM): BPF는 커널 내에 간단한 가상 머신을 만들고, 이 VM에서 실행되는 BPF 프로그램을 통해 패킷을 필터링합니다. 이 프로그램은 네트워크 드라이버에서 올라온 패킷을 검사하여 해당 패킷이 관심 있는 패킷인지 아닌지를 결정합니다.

- 안전성: 커널 내에서 코드를 실행하는 것은 매우 위험할 수 있으므로, BPF VM은 무한 루프나 유효하지 않은 메모리 접근 같은 문제를 일으키지 않도록 엄격하게 설계되었습니다.

- tcpdump의 혁신: BPF는 tcpdump와 같은 네트워크 분석 도구의 핵심 기반이 되었습니다. tcpdump는 BPF 프로그램을 커널에 로드하여 원하는 조건의 패킷만 효율적으로 캡처할 수 있게 되었습니다. 🕵️♂️

BPF는 네트워크 분석 도구의 성능을 획기적으로 개선하며, 리눅스, FreeBSD 등 다양한 유닉스 계열 운영체제에 채택되었습니다. 이는 커널 내부에서 사용자 정의 로직을 안전하고 효율적으로 실행할 수 있다는 가능성을 보여준 첫걸음이었습니다.

📈 2단계: 확장과 한계 (2000년대 초중반)

BPF는 네트워크 패킷 필터링 분야에서 뛰어난 성공을 거두었지만, 그 적용 범위는 제한적이었습니다. BPF VM은 꽤 단순했고, 오직 패킷 데이터에만 접근할 수 있었죠. 다른 커널 데이터 구조나 함수 호출을 관찰하거나 조작하는 것은 불가능했습니다.

하지만 시스템 모니터링 및 디버깅에 대한 요구는 점점 더 커져갔습니다. 사람들은 네트워킹뿐만 아니라 파일 시스템, 프로세스 스케줄링, 시스템 호출 등 커널의 다양한 동작을 더 깊이 이해하고 싶어 했습니다.

이 시기에는 SystemTap, DTrace와 같은 강력한 동적 트레이싱 도구들이 등장했지만, 이들은 커널에 복잡한 모듈을 로드하거나 별도의 프레임워크를 필요로 하는 등 여러 제약이 있었습니다. 특히 리눅스 커널에서는 안정성과 보안 문제로 DTrace와 같은 기능을 쉽게 통합하기 어려웠습니다.

🚀 3단계: eBPF의 등장 (2014년) - 커널의 슈퍼파워 확장

2014년, 리눅스 커널 3.18 버전에서 BPF의 한계를 뛰어넘는 거대한 변화가 시작됩니다. 기존 BPF가 eBPF(extended BPF)로 확장되면서, 그 이름처럼 BPF는 완전히 새로운 차원의 능력을 갖게 됩니다. 🦸♂️

eBPF의 핵심 아이디어는 BPF VM을 범용 가상 머신(General Purpose VM)으로 확장하는 것입니다. 더 이상 패킷 필터링에만 국한되지 않고, 커널의 거의 모든 지점에 프로브(Probe)를 부착하여 다양한 커널 이벤트를 관찰하고 반응할 수 있게 되었습니다.

💡 eBPF의 혁신적인 변화:

- 범용성: eBPF 프로그램은 단순히 네트워크 패킷을 필터링하는 것을 넘어, 시스템 호출, 함수 호출, 디스크 I/O, CPU 스케줄링 등 커널의 다양한 이벤트에 부착될 수 있습니다. 📡

- 더욱 강력해진 VM: eBPF VM은 레지스터(Registers) 수가 늘어나고, 더 복잡한 명령어 세트(Instruction Set)를 지원하며, 맵(Maps)과 같은 새로운 데이터 구조를 통해 효율적으로 상태를 저장하고 공유할 수 있게 되었습니다.

- 안전성 보장: 커널의 안정성은 최우선 과제입니다. eBPF 프로그램이 커널에 로드되기 전에 BPF Verifier라는 엄격한 검증기가 코드를 분석하여 무한 루프, 유효하지 않은 메모리 접근, 커널 크래시 유발 가능성 등을 사전에 차단합니다. 이 과정은 eBPF의 가장 중요한 보안 메커니즘 중 하나입니다. 🛡️

- JIT 컴파일: eBPF 프로그램은 커널에 로드될 때 Just-In-Time(JIT) 컴파일러에 의해 네이티브 머신 코드로 변환됩니다. 이는 eBPF 프로그램이 거의 네이티브 코드 수준의 성능으로 실행되도록 보장합니다. ⚡

- 프로그래밍 언어 지원: 초기의 eBPF 프로그램은 어셈블리어와 유사한 형태로 작성되었지만, 이제는 C, Rust와 같은 고수준 언어로 작성하고 LLVM을 통해 eBPF 바이트코드로 컴파일할 수 있습니다. BCC(BPF Compiler Collection), libbpf와 같은 툴체인은 개발을 훨씬 용이하게 만들었습니다.

- 다양한 활용 분야:

- 네트워킹: 고성능 로드 밸런싱, 방화벽, DDoS 방어

- 보안: 침입 탐지, 런타임 보안 정책 적용

- 모니터링 & 추적: 시스템 성능 분석, 애플리케이션 행동 분석

- 디버깅: 복잡한 문제의 근본 원인 파악

📈 4단계: eBPF의 폭발적인 성장과 현재 (2010년대 후반 ~ 현재)

eBPF의 잠재력이 드러나면서, 2010년대 후반부터 그 활용도는 기하급수적으로 늘어났습니다. Cilium과 같은 클라우드 네이티브 네트워킹 솔루션은 eBPF를 기반으로 높은 성능과 유연성을 제공하며 쿠버네티스 환경의 표준으로 자리 잡고 있습니다. Falco, Tracee 등 보안 도구들도 eBPF를 활용하여 런타임 보안을 강화하고 있습니다. 🛡️

이제 eBPF는 리눅스 커널의 핵심적인 부분으로 확고히 자리매김했으며, 리눅스 커널 개발자들 사이에서도 그 중요성이 매우 높게 평가되고 있습니다. 마이크로소프트는 Windows에서도 eBPF를 지원하기 위한 eBPF for Windows 프로젝트를 진행하는 등, 그 영향력은 리눅스를 넘어 다른 운영체제로도 확장되고 있습니다.

🔮 미래: eBPF, 어디까지 진화할까?

eBPF는 여전히 활발하게 개발되고 있으며, 앞으로도 그 기능과 활용 범위는 계속해서 확장될 것입니다. 커널 내에서 더 많은 로직을 안전하게 실행하고, 더 복잡한 상호작용을 가능하게 함으로써 리눅스 시스템의 성능, 보안, 관찰성을 혁신적으로 개선할 잠재력을 가지고 있습니다.

BPF의 작은 시작이 eBPF라는 거대한 혁명으로 이어지기까지, 약 30년이라는 시간이 걸렸습니다. 이 역사는 리눅스 커널 커뮤니티의 끊임없는 탐구와 발전 노력이 얼마나 위대한 결과를 가져올 수 있는지를 보여주는 좋은 예시입니다.

eBPF는 단순히 새로운 기술을 넘어, 우리가 운영체제와 상호작용하고 시스템을 이해하는 방식을 근본적으로 변화시키고 있습니다. 앞으로 eBPF가 만들어낼 새로운 미래를 함께 기대해 봅시다! 🌟

태그: eBPF, BPF, 리눅스 커널, 역사, 네트워킹, 보안, 성능 모니터링, 시스템 트레이싱, tcpdump, K8s, Cilium, Observability

'일반IT > 리눅스' 카테고리의 다른 글

| 리눅스 자동화의 첫걸음: 셸 스크립트와 Cron 완벽 가이드 🤖 (0) | 2025.10.10 |

|---|---|

| 리눅스 파일 검색의 달인으로 거듭나기: find 명령어 완전 정복 🧙♂️ (0) | 2025.10.10 |

| 🚀 리눅스 저장소 유연하게 관리하기: LVM, PV, VG, LV 완벽 정복! (0) | 2025.10.10 |

| 리눅스 서버 보안, 이것만은 꼭! 🐧 핵심 진단 리스트 완벽 정복 (0) | 2025.10.03 |

| eBPF로 네트워크 트래픽을 후킹하는 기술: 리눅스 커널의 특별한 '감시자' (3) | 2025.08.04 |