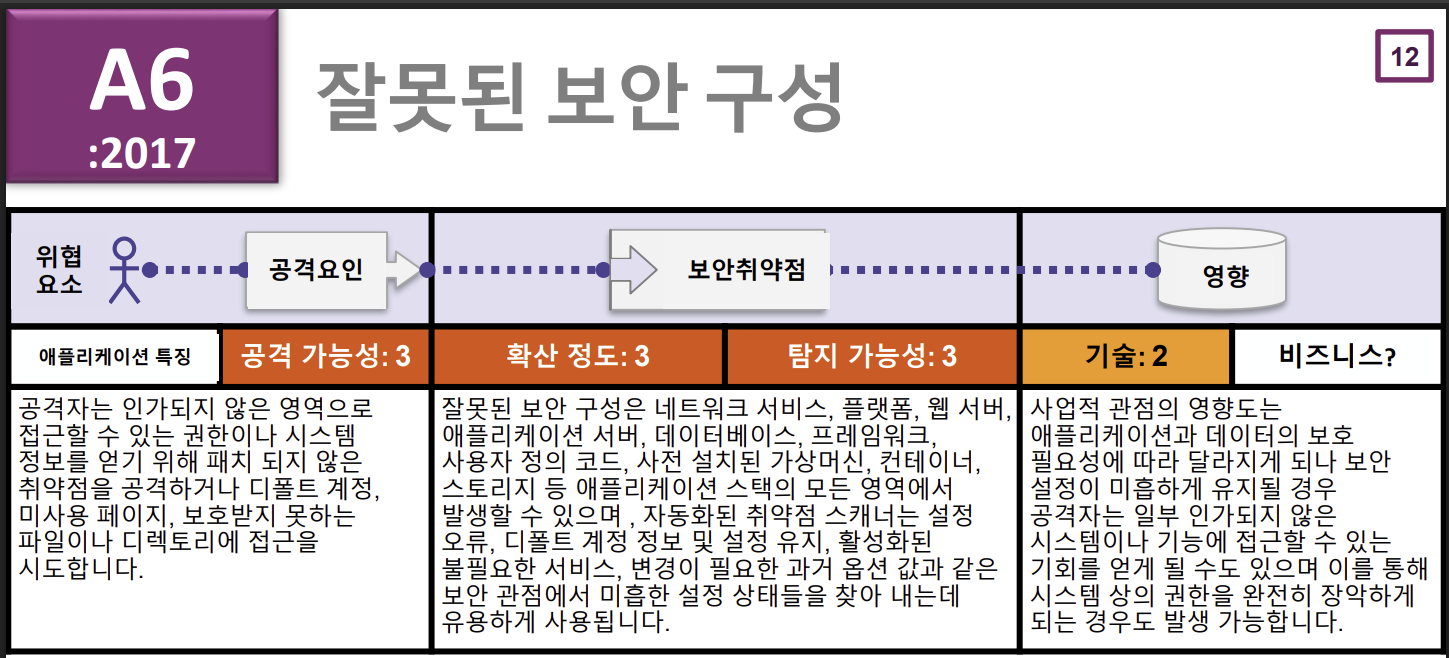

안녕하세요! 👋 웹 보안의 기초를 단단히 다지고 싶은 여러분, 오늘은 2017년 OWASP Top 10에서 6위를 차지한, 어쩌면 가장 흔하게 발견되는 취약점인 A6: 잘못된 보안 구성(Security Misconfiguration)에 대해 알아보겠습니다.

첨단 보안 장비를 갖춰도 설정 하나를 잘못하면 무용지물이 될 수 있습니다. 집을 지을 때 설계는 완벽했지만, 창문을 닫지 않거나 현관문 비밀번호를 1234로 설정해 둔 것과 같죠. 지금부터 이 '빠진 나사'가 얼마나 위험한지 함께 살펴보시죠! 🔩

🤔 잘못된 보안 구성이란 무엇인가요?

잘못된 보안 구성은 안전한 시스템을 구축하기 위한 모든 계층(네트워크, 플랫폼, 애플리케이션 서버, 프레임워크, 코드 등)에서 보안 설정이 누락되거나, 안전하지 않은 기본값을 그대로 사용하거나, 부적절하게 설정되었을 때 발생하는 취약점을 총칭합니다.

이는 특정 코드의 버그라기보다는, 시스템을 구축하고 운영하는 과정에서의 '실수'나 '부주의'에서 비롯되는 경우가 많습니다. 공격자는 이 허술한 설정을 발판 삼아 시스템에 침투하고 더 큰 공격으로 나아가는 교두보로 활용합니다. 🏃♂️

어디서 이런 문제가 발생할까요?

- 웹 서버 및 애플리케이션 서버 (Apache, Nginx, Tomcat 등)

- 데이터베이스 (MySQL, MSSQL, MongoDB 등)

- 프레임워크 (Spring, Django, Express 등)

- 운영체제 및 네트워크 장비

- 클라우드 서비스 (AWS S3, Azure Blob Storage 등)

흔하게 발견되는 잘못된 보안 구성 사례들

우리 주변에 어떤 '열린 문'들이 있는지 구체적인 사례를 통해 알아보겠습니다.

1. 기본값(Default)의 함정

많은 소프트웨어는 설치 편의성을 위해 기본 계정과 비밀번호(예: admin/admin, root/password)를 제공합니다. 개발이나 테스트 단계에서 이를 그대로 사용하다가 실제 운영 환경에서도 변경하지 않는 경우가 비일비재합니다. 공격자에게는 "들어오세요"라고 문을 열어주는 것과 같습니다.

- 예시: 관리자 페이지(admin)는 찾았는데, 혹시나 해서 admin/admin으로 로그인했더니 성공! 😱

2. 불필요한 기능 및 포트 활성화

서버를 운영하는 데 필요하지 않은 기능, 포트, 서비스, 페이지가 활성화되어 있는 경우입니다. 예를 들어, 디버깅 모드가 켜져 있거나, 테스트용 페이지가 삭제되지 않고 남아있거나, 불필요한 네트워크 포트가 열려 있으면 공격자에게 더 많은 공격 경로를 제공하게 됩니다.

- 예시: 서버를 스캔해 보니 21번(FTP), 23번(Telnet) 등 사용하지도 않는 위험한 포트가 활짝 열려 있음.

3. 상세한 오류 메시지 노출

사용자가 잘못된 값을 입력했을 때, 시스템의 내부 구조를 짐작할 수 있는 지나치게 상세한 오류 메시지를 보여주는 경우입니다.

상세한 오류 메시지 예시: "ORA-00942: table or view does not exist in query: SELECT * FROM user_table WHERE id = 'abc'"

이런 메시지를 통해 공격자는 user_table이라는 테이블이 존재한다는 사실, 사용 중인 데이터베이스가 Oracle이라는 점 등 시스템의 내부 정보를 쉽게 알아낼 수 있습니다. 이 정보는 SQL 인젝션과 같은 다른 공격을 시도하는 데 아주 유용하게 사용됩니다. 🤫

4. 클라우드 서비스의 설정 오류

AWS S3 버킷이나 Azure Blob Storage 같은 클라우드 스토리지 서비스를 사용할 때, 접근 권한을 'Public'으로 잘못 설정하여 저장된 모든 파일이 인터넷에 공개되는 경우입니다. 이로 인해 수많은 기업의 고객 정보와 내부 자료가 유출되는 사고가 발생했습니다.

5. 보안 헤더 미설정

HTTP 응답 헤더에 특정 보안 옵션을 설정하여 XSS, 클릭재킹(Clickjacking)과 같은 공격을 브라우저 차원에서 방어할 수 있습니다. 하지만 이런 보안 헤더(Content-Security-Policy, X-Content-Type-Options, Strict-Transport-Security 등)를 제대로 설정하지 않는 경우가 많습니다.

🛡️ 보안 구성, 이렇게 강화하세요! (대응 방안)

다행히 잘못된 보안 구성은 체계적인 프로세스를 통해 충분히 예방하고 수정할 수 있습니다.

1. 반복 가능하고 안전한 강화(Hardening) 프로세스 구축

"이번엔 신경 써야지"라는 마음가짐만으로는 부족합니다. 개발, 테스트, 운영 환경에 일관되게 적용할 수 있는 보안 강화 가이드라인과 체크리스트를 만들어야 합니다. 이 프로세스는 자동화될수록 실수를 줄일 수 있습니다.

- 체크리스트 예시:

- 모든 기본 계정 비밀번호 변경 ✅

- 불필요한 포트 및 서비스 비활성화 ✅

- 디버그 모드 비활성화 ✅

- 상세 오류 메시지 대신 일반적인 오류 페이지 설정 ✅

2. 최소한의 플랫폼 구축

컨테이너 기술(Docker 등)을 활용하여 꼭 필요한 라이브러리, 기능, 프레임워크만 포함된 최소한의 환경을 구축하고 배포하는 것이 좋습니다. 공격 표면(Attack Surface) 자체를 줄이는 효과적인 방법입니다.

3. 자동화된 설정 관리 및 감사

Ansible, Chef, Puppet과 같은 도구를 사용하여 서버 설정을 코드로 관리하고 자동화하면, 모든 서버에 일관된 보안 정책을 빠르고 정확하게 적용할 수 있습니다. 또한, 정기적으로 보안 스캐닝 툴을 사용하여 현재 구성의 취약점을 자동으로 점검하고 감사해야 합니다.

4. 모든 기본값 변경 및 불필요한 파일 제거

새로운 소프트웨어를 설치하면 가장 먼저 모든 기본 설정을 검토하고, 비밀번호를 변경하며, 샘플 애플리케이션이나 불필요한 기본 파일을 삭제하는 것을 습관화해야 합니다.

2021년 OWASP Top 10에서도 **A5: 보안 설정 오류(Security Misconfiguration)**라는 이름으로 순위가 한 단계 오르며 여전히 중요한 위치를 차지하고 있습니다. 이는 클라우드 환경이 복잡해지고, 사용하는 소프트웨어가 다양해지면서 설정 오류의 위험이 더욱 커졌음을 의미합니다.

아무리 견고한 아키텍처와 안전한 코드를 작성했더라도, 시스템을 운영하는 기반의 보안 설정이 허술하다면 모든 노력이 수포로 돌아갈 수 있습니다. 보안의 시작은 탄탄한 구성에서부터 비롯된다는 점을 항상 기억하세요!

'일반IT > IT보안' 카테고리의 다른 글

| 🎁 "선물 상자를 열었더니 폭탄이!" OWASP A8:2017 - 안전하지 않은 역직렬화 (4) | 2025.08.16 |

|---|---|

| 💻 내 브라우저가 나를 공격한다? OWASP A7:2017 - 크로스 사이트 스크립팅(XSS) (8) | 2025.08.16 |

| 🚪"출입금지" 팻말이 무색할 때: OWASP A5:2017 - 취약한 접근 통제(Broken Access Control) (5) | 2025.08.16 |

| 📜 오래된 문서의 역습! OWASP A4:2017 - XML 외부 개체(XXE) 파헤치기 (3) | 2025.08.16 |

| 🤫쉿! 당신의 정보가 새고 있어요: OWASP A3:2017 - 민감한 데이터 노출 (4) | 2025.08.16 |